Si estás leyendo esto es porque estás conectado a internet, una ventana abierta a través de la cual interactuamos prácticamente con todo el mundo, ya sea nuestra familia y amigos, nuestra comunidad laboral o escolar, o bien nuestros proveedores y clientes. Sin embargo, por esa misma ventana puede colarse el malware, ese intruso que amenaza la seguridad de la información y el funcionamiento de nuestros dispositivos electrónicos, sobre todo nuestras computadoras personales.

Una de las iniciativas para contrarrestar ese peligro es el Día Internacional del Internet Seguro, que se celebra el segundo martes de febrero de cada año. Así pues, en 2022, la fecha de celebración fue el pasado 8 de febrero. La idea original surgió en 2004, en el seno de la Unión Europea, pero se ha extendido al resto de los continentes, con el propósito de impulsar campañas a favor del “uso responsable, respetuoso, crítico y creativo” de la red de redes y bajo el lema: “Juntos podemos hacer un internet más seguro”. Esta fecha se enfoca particularmente en la protección de los niños y jóvenes cibernautas, que son los más vulnerables y expuestos a todo tipo de acosos, sobre todo a través de las redes sociales.

Otra iniciativa con el mismo propósito es el Día Internacional de la Seguridad Informática, que se celebra el 30 de noviembre de cada año. Esta idea surgió en 1998 de la Asociation for Computing Machinery (ACM), en Estados Unidos de América. Su objetivo es fomentar el uso seguro de las tecnologías de la información y la comunicación (TIC) por parte de nosotros, los cibernautas, y las organizaciones, cuyos datos están permanentemente amenazados y pueden ser objeto de los ataques de ese monstruo de las mil cabezas llamado software malicioso.

Otra iniciativa con el mismo propósito es el Día Internacional de la Seguridad Informática, que se celebra el 30 de noviembre de cada año. Esta idea surgió en 1998 de la Asociation for Computing Machinery (ACM), en Estados Unidos de América. Su objetivo es fomentar el uso seguro de las tecnologías de la información y la comunicación (TIC) por parte de nosotros, los cibernautas, y las organizaciones, cuyos datos están permanentemente amenazados y pueden ser objeto de los ataques de ese monstruo de las mil cabezas llamado software malicioso.

Mejor conocido como malware, se trata de “cualquier programa escrito para producir inconvenientes, destruir, utilizar los recursos de los usuarios o recabar información de los equipos sin el conocimiento de su propietario”, según lo define Julio César Miguel Pérez, en su libro Protección de datos y seguridad de la información.

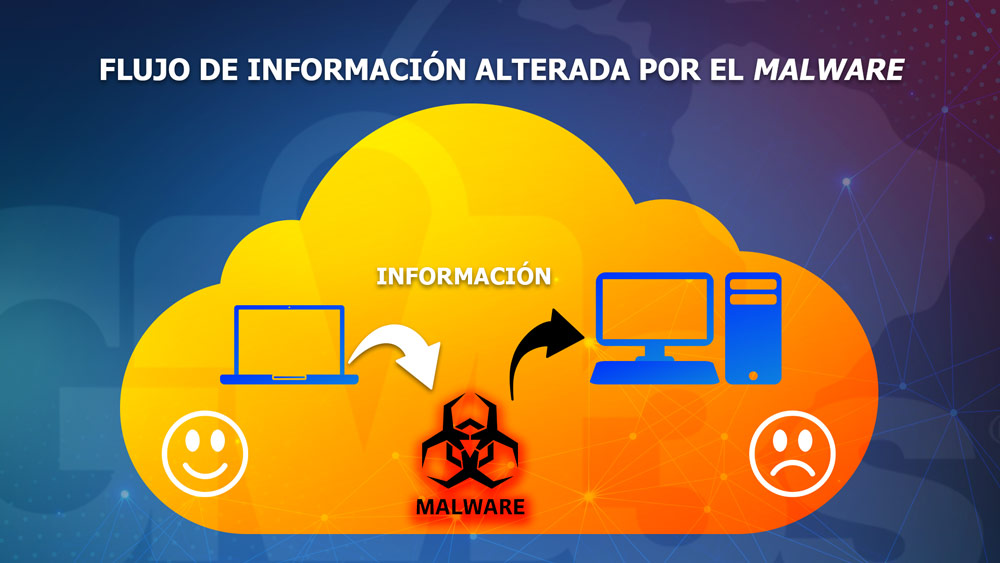

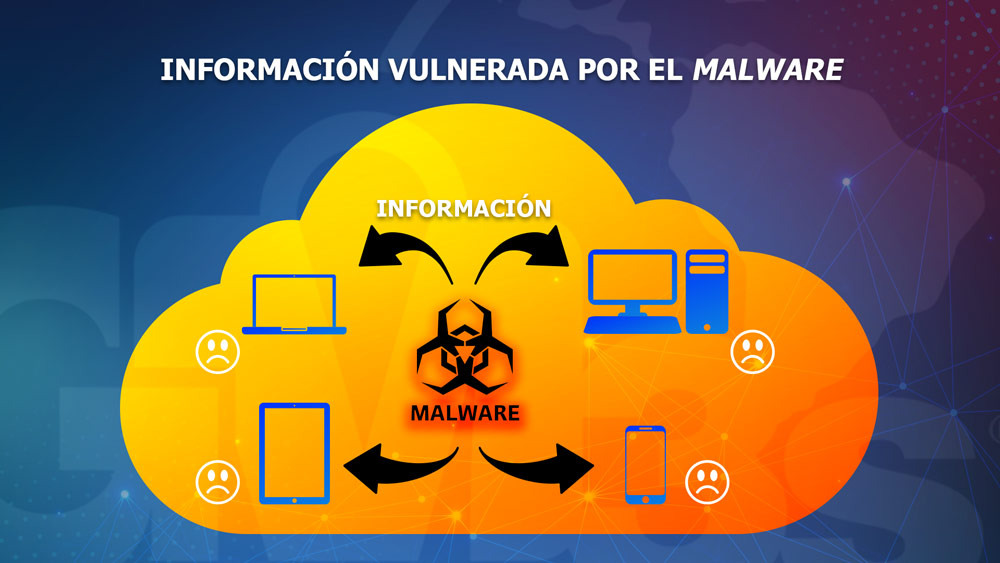

En otras palabras, el malware puede afectar los datos y el funcionamiento de nuestros dispositivos, al infiltrarse e instalarse en ellos —inesperadamente y sin invitación— cuando abrimos archivos o mensajes de correo electrónico de remitentes desconocidos; descargamos programas o visitamos sitios en la NUBE (link a artículo del blog) de dudosa procedencia.

Cabe mencionar que, como antes y eventualmente hoy en día, el malware también puede invadir nuestros equipos al descargar archivos de unidades de almacenamiento, ya sea un disco duro externo, disquete, CD o DVD, o bien una USB o tarjeta de memoria.

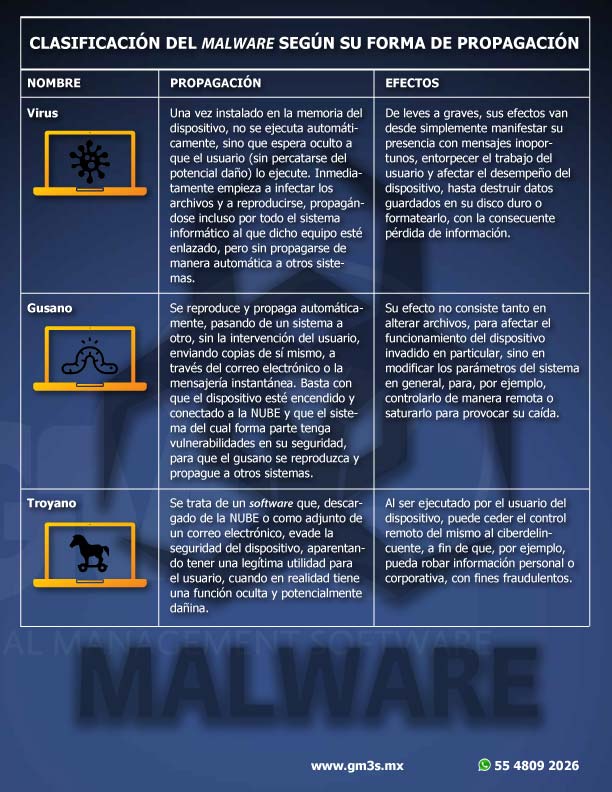

A decir de los expertos en informática, existen diversas clasificaciones del malware, siendo la principal su forma de propagación, como virus, gusanos o troyanos.

Para ampliar e imprimir esta tabla, haz clic aquí.

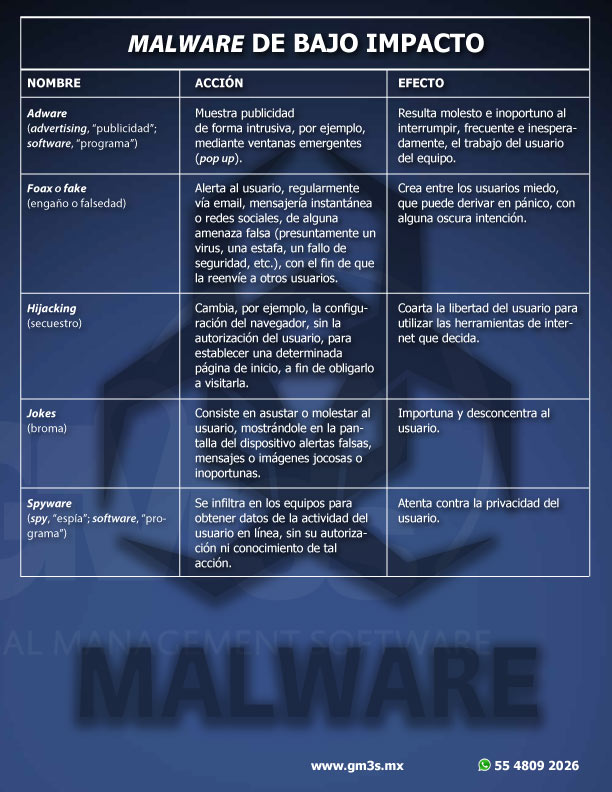

Otra importante clasificación del malware atiende al impacto de sus acciones en la seguridad informática del usuario: bajo o medio y alto impacto.

El malware de bajo impacto recibe el nombre grayware. Consiste en un software malicioso que, aprovechando las vulnerabilidades del sistema informático, puede resultar molesto o no deseado, pero que —a decir de los expertos— no es demasiado dañino ni representa una gran amenaza o un peligro directo para la seguridad informática del usuario.

Para ampliar e imprimir esta tabla, haz clic aquí.

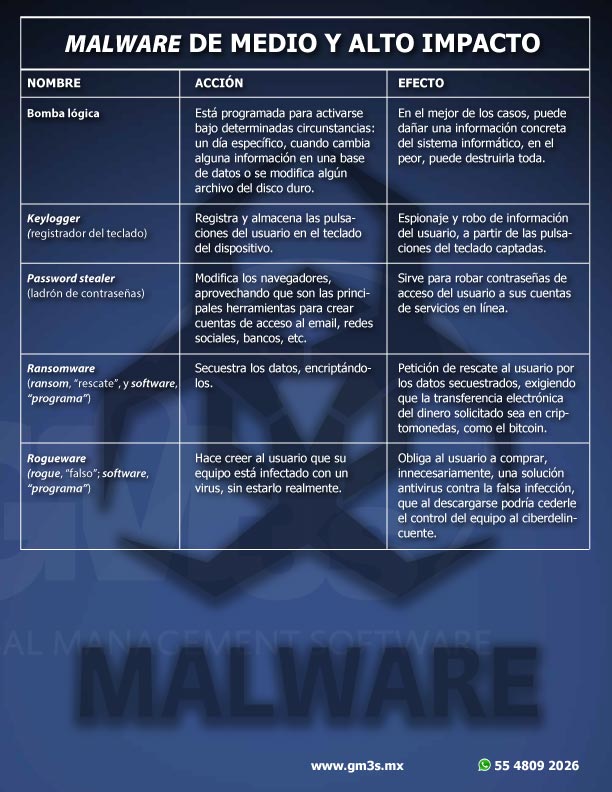

Por su parte, el malware de medio y alto impacto es aquel que, también aprovechando las vulnerabilidades de los sistemas informáticos, puede resultar sumamente dañino para la seguridad informática, sustrayendo, alterando, borrando o secuestrando información privada del usuario.

Para ampliar e imprimir esta tabla, haz clic aquí.

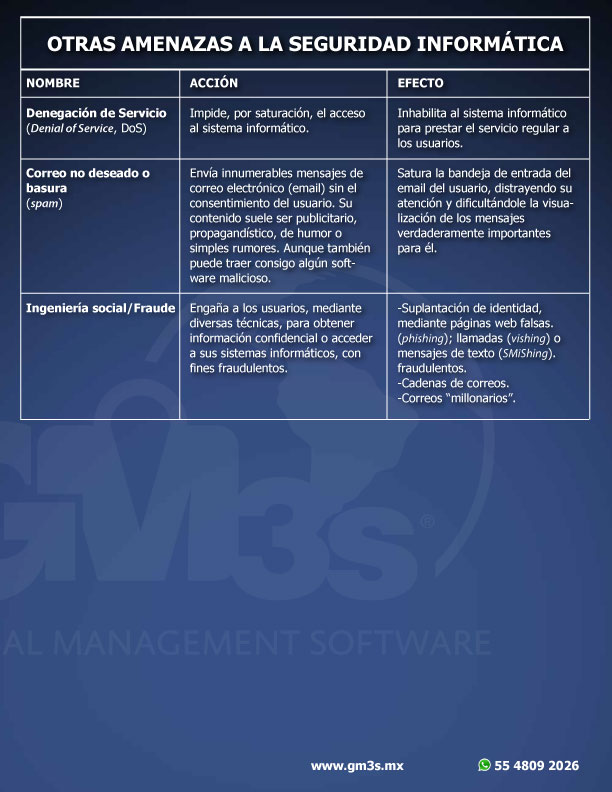

Otras amenazas a la seguridad informática son: denegación de servicio, correo no deseado y fraudes informáticos o ingeniería social.

Para ampliar e imprimir esta tabla, haz clic aquí.

GM3s ERP Software = seguridad informática

Las anteriores son sólo algunas de las más grandes amenazas contra la seguridad informática. Posiblemente has oído hablar de ellas o incluso —ojalá no— tu dispositivo personal o el sistema informático de tu negocio han sido víctimas de algún ataque de la ciberdelincuencia. De seguro (literalmente) has tomado algunas medidas o consideras hacerlo, a fin de proteger lo más valiosos de tu sistema y dispositivos: la información.

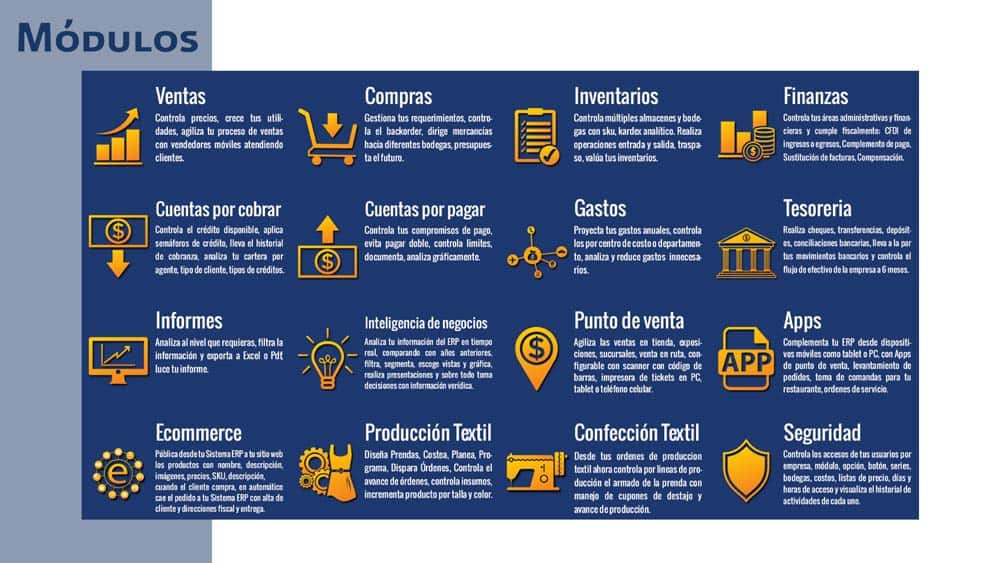

Y precisamente por ese valor de la información, los sistemas de planificación de recursos empresariales (ERP) incluyen soluciones de seguridad. El Módulo Seguridad que pone a tu disposición GM3s ERP Software te permite controlar los accesos de tus usuarios por empresa, módulo, opción, botón, series, bodegas, costos, listas de precio, días y horas de acceso, y visualiza el historial de actividades de cada uno, entre otras medidas de protección para tu seguridad informática.

Si necesitas un diagnóstico de la vulnerabilidad en la seguridad de tus equipos y la red en tu empresa, con gusto, uno de nuestros ingenieros de soporte técnico en hardware y software puede realizarlo y proponerte la manera de mejorar la seguridad de tus equipos, a fin de que no corras ningún riesgo. Para ello contamos con expertos en seguridad informática que, con sólo correr un programa, detectan dichas vulnerabilidades. Solicita este diagnóstico a soporte@gm3s.com.mx.

Y para más información acerca del Módulo Seguridad y otros módulos de GM3s ERP Software, ponte en contacto con nosotros a través de las diversas vías de nuestra plataforma.

ventas@gm3s.com.mx, contacto@gm3s.com.mx

Más acerca del tema

Malware. Instituto Nacional de Ciberseguridad.

Macro malware. Revista Seguridad. UNAM.

Seguridad de la Información. Universidad Veracruzana.

Julio César Miguel Pérez, Protección de datos y seguridad de la información. Guía práctica para ciudadanos y empresas, RA-MA, Madrid, 2015.

Gráficos: Miguel Ángel Zarazúa

Leave a Reply